Hvad er VPN, og hvorfor skal du bruge det? (2026)

Sidst opdateret: 17/02/2026

Køber du via vores links, kan vi modtage kommission – det koster dig ikke ekstra. Læs mere

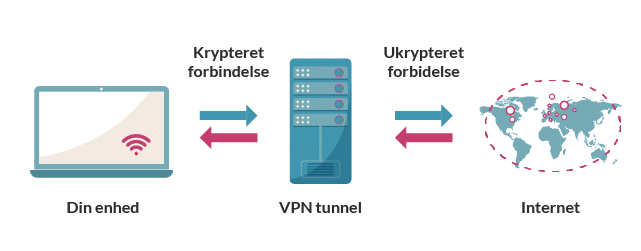

En VPN (Virtual Private Network) sender din internettrafik gennem en krypteret tunnel til en ekstern server. Serveren erstatter din rigtige IP-adresse med sin egen, så hverken din internetudbyder, hackere eller de websites du besøger kan se, hvem du er, eller hvad du laver online.

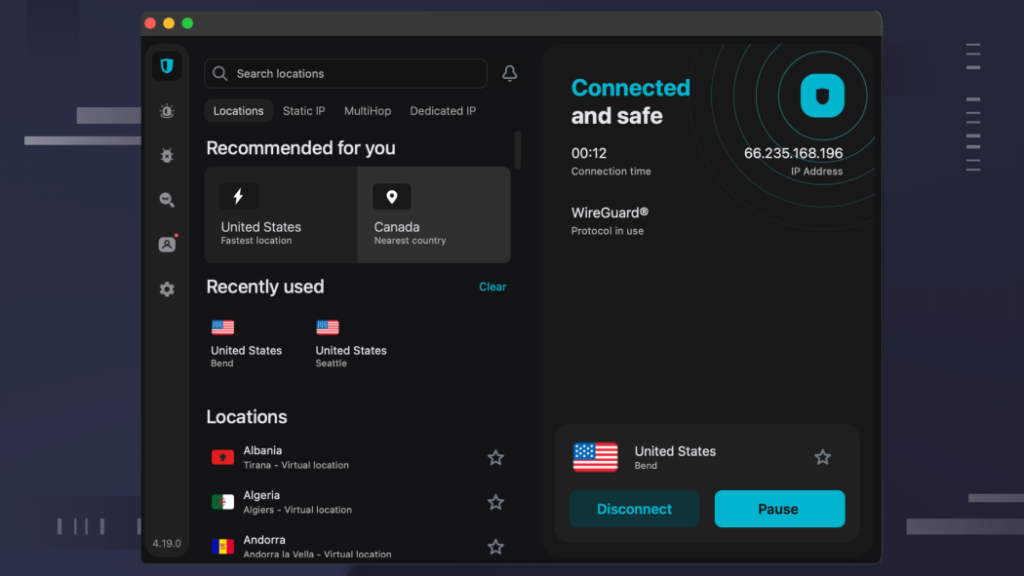

I praksis tager det under fem sekunder. Du åbner din VPN-app, vælger en server; for eksempel i Danmark, USA eller Japan, og trykker “Forbind.” Fra det øjeblik bliver al trafik fra din enhed pakket ind i en krypteret tunnel, før den overhovedet forlader din router. Websites ser kun serverens IP-adresse, og din internetudbyder ser kun krypteret data uden at kunne læse indholdet.

En VPN beskytter din forbindelse, men den erstatter ikke et antivirusprogram. Krypteringen forhindrer andre i at aflytte din trafik. Den stopper ikke malware, phishing-mails eller inficerede filer, der allerede er på din enhed. Brug begge dele. Nedenfor forklarer vi præcis, hvad der sker teknisk, trin for trin.

Hvordan virker en VPN-forbindelse?

En VPN-forbindelse sker i tre trin: forbindelse, kryptering og videresendelse. Hele processen tager under et sekund.

Uden VPN: din udbyder ser alt

Uden VPN sender din enhed DNS-forespørgsler i klartekst til din internetudbyders servere, hver gang du besøger en hjemmeside. Det betyder, at din udbyder kan se hvert eneste domæne du åbner, og i Danmark er udbyderne forpligtet til at logge disse oplysninger i op til ét år ifølge logningsbekendtgørelsen.

Trin 1: Forbindelse og handshake

Når du tænder din VPN, opretter appen en forbindelse til en server du selv vælger. Appen og serveren udveksler krypteringsnøgler via en proces kaldet et “handshake”, som tager under ét sekund med moderne protokoller som WireGuard.

Trin 2: Kryptering og tunnel

Derefter pakker appen al din trafik ind i krypterede datapakker (såkaldt encapsulation) og sender dem gennem tunnelen til VPN-serveren.

Krypteringsstandarden er typisk AES-256 eller ChaCha20, som begge anses for unknækkelige med nutidens teknologi. Selv hvis nogen opsnapper dine data undervejs, ser de kun tilfældige tegn.

Trin 3: Dekryptering og videresendelse

Til sidst dekrypterer VPN-serveren dine data og sender dem videre til den ønskede hjemmeside. Svaret fra hjemmesiden går samme vej tilbage, krypteret gennem tunnelen til din enhed. Hjemmesiden ser kun VPN-serverens IP-adresse, ikke din. Din internetudbyder ser kun krypteret trafik til én IP-adresse og kan hverken se hvilke sider du besøger eller hvad du laver på dem.

Typer af VPN

Ikke alle VPN-tjenester løser det samme problem. Der findes tre hovedtyper, og de fleste kender kun den ene.

Personlig VPN (forbruger-VPN)

Det er den type, du støder på, når du downloader NordVPN, Surfshark eller ExpressVPN. Din trafik krypteres og sendes gennem en server i et andet land. Du får en ny IP-adresse, din internetudbyder kan ikke se, hvad du laver, og du kan tilgå indhold fra andre lande.

En personlig VPN kræver ingen teknisk opsætning. Du installerer en app, trykker “Forbind” og er beskyttet. Det er denne type, resten af guiden handler om.

Fjernadgangs-VPN (remote access)

Fjernadgangs-VPN forbinder en enkelt bruger til et firmanetværk. Hvis du arbejder hjemmefra og skal ind på virksomhedens fildrev, intranet eller interne systemer, bruger du sandsynligvis denne type. Din computer opretter en krypteret tunnel til virksomhedens VPN-gateway, og det føles som om du sidder på kontoret.

Teknisk set minder personlige VPN-tjenester om fjernadgangs-VPN. Begge bruger en klient-server-model, hvor en app på din enhed opretter en tunnel til en server. Forskellen er formålet: fjernadgangs-VPN giver adgang til et privat netværk, mens en personlig VPN giver dig privat adgang til det offentlige internet.

Site-to-site VPN

Site-to-site VPN forbinder to hele netværk med hinanden. En virksomhed med kontorer i København og Aarhus kan bruge denne type til at samle begge kontorers lokale netværk (LAN), så medarbejdere deler filer og systemer som om de sad i samme bygning.

Denne type kører mellem to VPN-gateways og kræver ingen software på den enkelte medarbejders enhed. Til gengæld kræver den en IT-afdeling til opsætning og vedligeholdelse. Site-to-site VPN er ikke relevant for privatpersoner.

Hvilken type er relevant for dig?

De fleste, der lander på denne side, leder efter en personlig VPN. Hvis din arbejdsplads beder dig installere en VPN-klient for at tilgå interne systemer, bruger du fjernadgangs-VPN. Og site-to-site er noget din virksomheds IT-afdeling håndterer.

Resten af denne guide fokuserer på personlig VPN, som er den type, der beskytter dit privatliv, låser op for streaming og sikrer dig på offentligt WiFi.

VPN-protokoller: WireGuard, OpenVPN og IKEv2

En VPN-protokol bestemmer, hvor hurtigt din forbindelse kører, hvor stærk krypteringen er, og hvor stabil tunnelen forbliver undervejs. De fleste VPN-tjenester lader dig skifte mellem protokoller direkte i appen.

WireGuard er den nyeste og hurtigste. Protokollen er bygget på kun 4.000 linjer kode, hvor OpenVPN bruger over 70.000. I hastighedstests leverer WireGuard typisk 300-445 Mbps på en 500 Mbps forbindelse, mens OpenVPN rammer 150-250 Mbps under samme betingelser. De fleste store udbydere bruger WireGuard som standard i dag, men i tilpassede versioner. NordVPN kalder deres NordLynx, som tilføjer et double NAT-system, der forhindrer serveren i at gemme din IP. ExpressVPN bruger Lightway, som blev omskrevet i Rust i 2025 og understøtter post-quantum kryptering.

OpenVPN er den ældste og mest gennemtestede. Den store fordel er, at OpenVPN kan køre over TCP port 443, den samme port som normal HTTPS-trafik. Det gør den nærmest umulig at blokere. Sidder du på hotel-WiFi, et virksomhedsnetværk eller i et land med censur, er OpenVPN derfor ofte den eneste protokol, der kommer igennem. Hastigheden er lavere, men til daglig browsing og streaming mærker du sjældent forskellen.

IKEv2/IPSec er bygget til mobilen. Protokollen bruger MOBIKE, som holder VPN-tunnelen aktiv, når du skifter fra WiFi til mobildata. Går du ud ad døren og mister dit hjemmenetværk, opretholder IKEv2 forbindelsen uden afbrydelse. Den er desuden indbygget i iOS, macOS og Windows, så du ofte kan konfigurere den uden ekstra apps. Ulempen er, at IKEv2 bruger UDP port 500 og 4500, som firewalls nemt kan blokere.

Kort sagt: WireGuard til hastighed og daglig brug. OpenVPN til restriktive netværk. IKEv2 til mobilen. Du kan bruge forskellige protokoller på forskellige enheder med samme konto.

Kryptering og sikkerhedsfunktioner

Din VPN er kun så sikker som den kryptering, der beskytter tunnelen. To algoritmer dominerer markedet i dag: AES-256 og ChaCha20.

AES-256 vs. ChaCha20

AES-256 er industristandarden. Algoritmen blev certificeret af det amerikanske NIST i 2001 og bruges af den amerikanske regering til klassificerede dokumenter. “256” refererer til nøglens længde i bits, og antallet af mulige kombinationer overstiger antallet af atomer i det observerbare univers. Brute force er ikke realistisk. OpenVPN og IKEv2 bruger begge AES-256 som standard.

ChaCha20 bruges af WireGuard og er lige så sikker, men hurtigere på enheder uden dedikerede AES-hardwarechips. Det gælder især ældre telefoner og tablets, hvor ChaCha20 kører mærkbart bedre.

Sikkerhedsfunktioner der faktisk betyder noget

Krypteringen er kun én del. Tre funktioner afgør, om din VPN reelt beskytter dig i hverdagen:

DNS-lækbeskyttelse: Forhindrer, at dine DNS-forespørgsler sendes uden om VPN-tunnelen. Uden denne funktion kan din internetudbyder stadig se, hvilke websites du besøger, selv om resten af din trafik er krypteret. Alle tre tjenester, vi anbefaler, kører egne private DNS-servere.

Kill switch: Overvåger din VPN-forbindelse og afbryder al internettrafik, hvis tunnelen falder. Uden den falder din enhed tilbage til din rigtige IP-adresse, og din internetudbyder kan se alt i de sekunder, det tager at genoprette. De fleste premium-VPN’er tilbyder to varianter: en systemdækkende, der blokerer al trafik, og en app-baseret, der kun lukker udvalgte programmer.

Shared IP: Hundredvis af VPN-brugere deler den samme IP-adresse på serveren. Det gør det praktisk umuligt at koble en specifik aktivitet til en enkelt person. Simpelt, men en af de mest effektive metoder til anonymitet.

Hvad kan man bruge en VPN til?

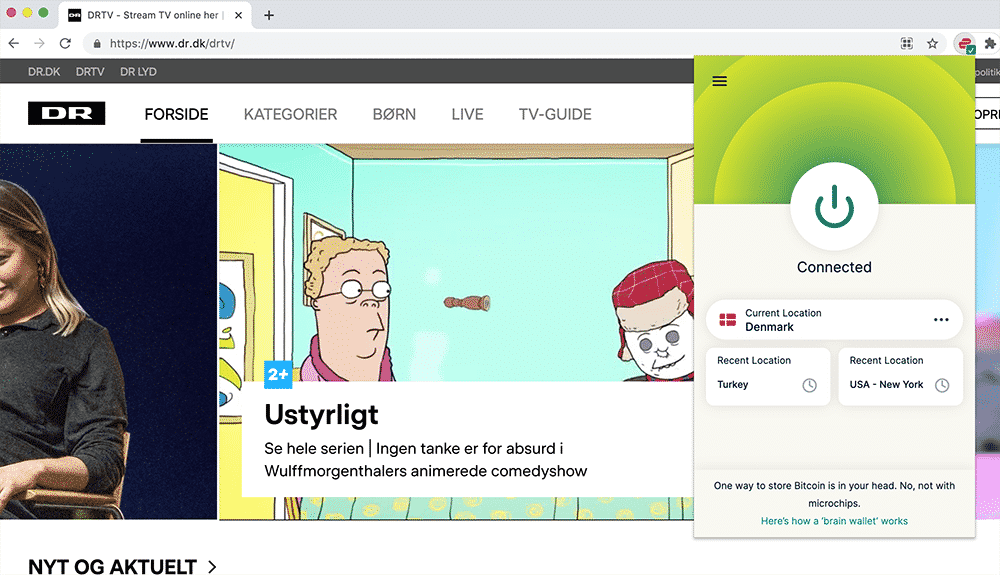

Stream dansk TV fra udlandet

DR TV og TV2 Play blokerer adgang uden for Danmark (TV2 Play uden for EU). Er du på ferie eller bor i udlandet, mister du adgang til dansk indhold. Med en VPN forbundet til en dansk server får du fuld adgang til begge tjenester, uanset hvor du befinder dig.

Få adgang til udenlandsk indhold fra Danmark

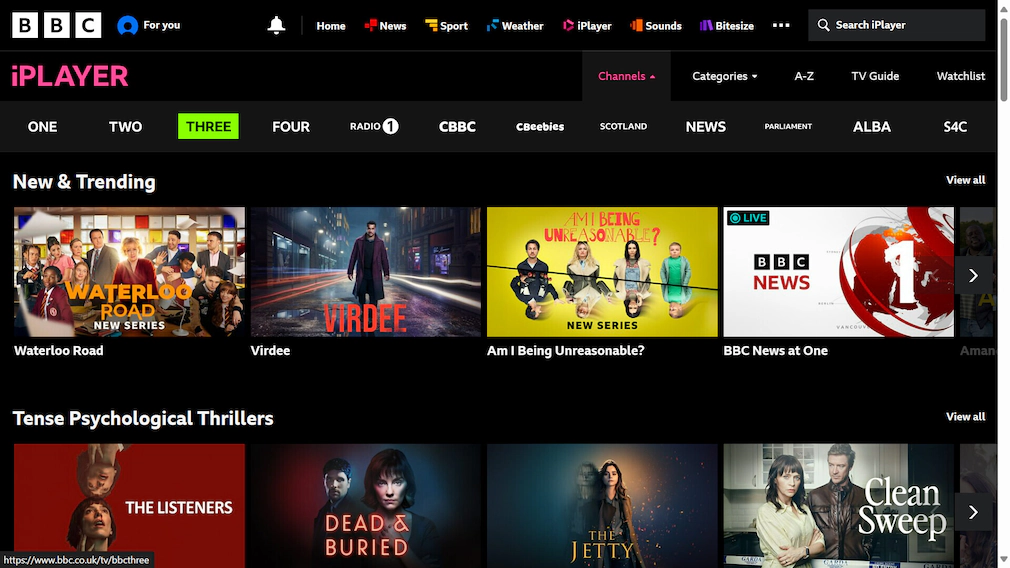

Streamingtjenester som Hulu, Paramount+, Peacock og BBC iPlayer er geoblokeret i Danmark. Forbinder du til en server i USA, åbner Hulu, Paramount+ og Tubi op.

BBC iPlayer kræver en britisk server. Netflix viser desuden et helt andet katalog afhængigt af land, så en amerikansk server giver dig adgang til titler, der ikke findes i det danske bibliotek.

Beskyt dit privatliv

Selv efter at den gamle logningsbekendtgørelse blev ophævet i marts 2022, kan danske teleudbydere stadig pålægges målrettet logning af IP-adresser efter de nye regler fra 2022. I praksis registrerer din internetudbyder, hvilken IP-adresse du tildeles, og hvornår. En VPN forhindrer dette fra at være nyttigt, fordi udbyderen kun ser krypteret trafik til VPN-serverens IP og intet om, hvilke sider du besøger. Annoncører og trackere mister samtidig muligheden for at opbygge en profil baseret på din IP.

Sikkert WiFi på farten

Offentlige netværk i lufthavne, hoteller og caféer er sjældent krypterede. Andre på samme netværk kan potentielt opsnappe ukrypteret trafik. En VPN krypterer alt, før det forlader din enhed, så det er ligegyldigt, om netværket selv er usikkert.

Undgå prisdiskrimination

Hotelbookingsider og flyselskaber viser forskellige priser afhængigt af din placering. En PCWorld-test fra 2025 fandt en prisforskel på op til 71 % på det samme hotelværelse, afhængigt af om brugeren søgte fra Phoenix eller San Francisco. Ved at skifte VPN-server til et andet land kan du sammenligne priser og ofte finde billigere tilbud.

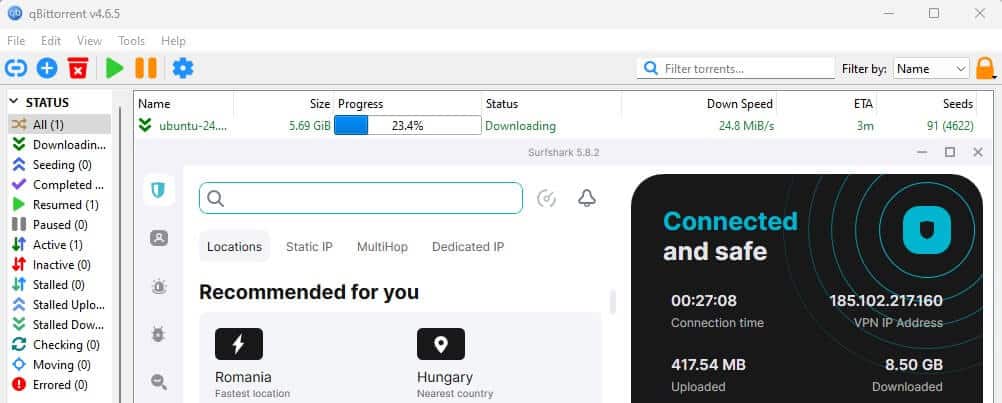

Torrenting

Uden VPN kan din internetudbyder og rettighedshavere se din IP-adresse i torrent-sværmen. Med en VPN ser de kun serverens IP, og din identitet forbliver skjult.

Er det lovligt at bruge VPN i Danmark?

Ja. Der findes ingen dansk lov, der forbyder brug af VPN. Tusindvis af danske virksomheder bruger VPN dagligt til fjernarbejde, og privatpersoner bruger det til privatliv og streaming uden juridiske konsekvenser.

Lovgivning vs. servicevilkår

Det er værd at kende forskellen. Dansk lov forbyder ikke, at du forbinder til en udenlandsk VPN-server for at streame indhold. Men streamingtjenester som Netflix og TV2 Play kan i deres vilkår skrive, at de forbeholder sig retten til at blokere VPN-forbindelser. Konsekvensen er højst, at tjenesten blokerer din adgang. Det er ikke strafbart.

Streaming inden for EU

Inden for EU har du faktisk en lovfæstet ret til dine betalte streamingtjenester, når du rejser. EU’s portabilitetsforordning (2017/1128), der trådte i kraft 1. april 2018, kræver at tjenester som Netflix, Viaplay og Spotify giver dig adgang til det samme indhold som hjemme, uden ekstra omkostninger. Du behøver altså ikke engang en VPN til streaming inden for EU, så længe du har dansk bopæl.

Hvad er ulovligt?

At bruge en VPN til handlinger, der i forvejen er ulovlige: hacking, svindel, distribution af ophavsretligt beskyttet materiale eller køb af ulovlige varer. VPN’en ændrer ikke lovligheden af handlingen, kun om din IP er synlig.

De 3 bedste VPN-tjenester i 2026

Alle tre VPN’er herunder krypterer din trafik med AES-256, kører udelukkende på RAM-servere og har bestået uafhængige no-logs-revisioner. Forskellene ligger i hastighed, pris, ejerskab og de funktioner du rent faktisk bruger i hverdagen.

En vigtig detalje: NordVPN og Surfshark fusionerede i februar 2022 under moderselskabet Nord Security. De kører stadig separate apps, servere og infrastruktur, men pengene ender samme sted.

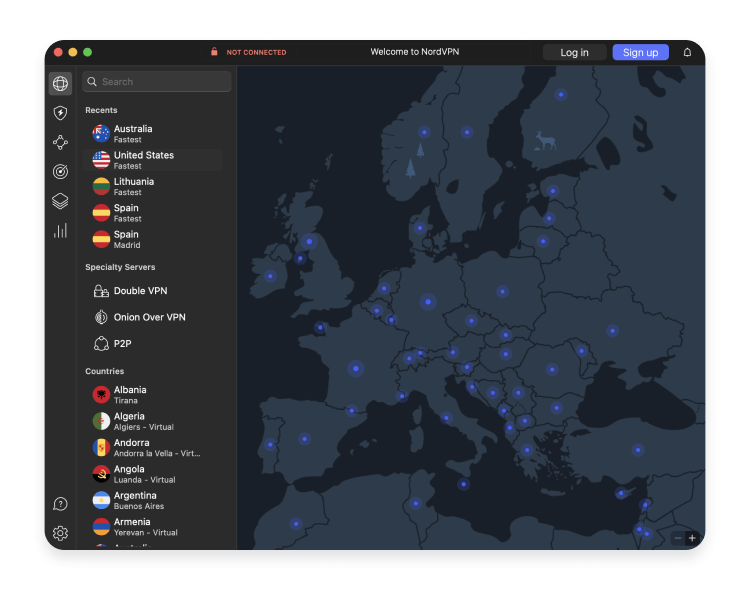

NordVPN

En af de mest populære VPN’er i Danmark

NordVPN er den hurtigste af de tre. I PCWorld’s test bevarede den 72% af basis-upload og download, og tredjepartstest viser gennemsnitlige downloadhastigheder på 190-196 Mbps på en 200 Mbps-forbindelse. NordLynx-protokollen (baseret på WireGuard) er hurtigere end både Lightway og standard WireGuard i de fleste sammenligninger.

Servernetværket er det største: over 8.900+ servere i 129+ lande. Det giver kortere afstand til nærmeste server, hvilket direkte påvirker din hastighed. Dobbelt-VPN sender trafikken gennem to servere i to lande, hvilket giver et ekstra krypteringslag, men halverer typisk hastigheden.

Threat Protection Pro er den funktion, der adskiller NordVPN fra de andre. Den blokerer malware-downloads, phishing-sider, trackere og reklamer, og den virker også når VPN’en er slukket. West Coast Labs har givet den højeste AAA-rating med en detektionsrate på 99,8% for malware, og AV-Comparatives har certificeret den som den eneste VPN med anti-phishing-godkendelse. NordVPN’s no-logs-politik er revideret seks gange, senest af Deloitte i december 2025.

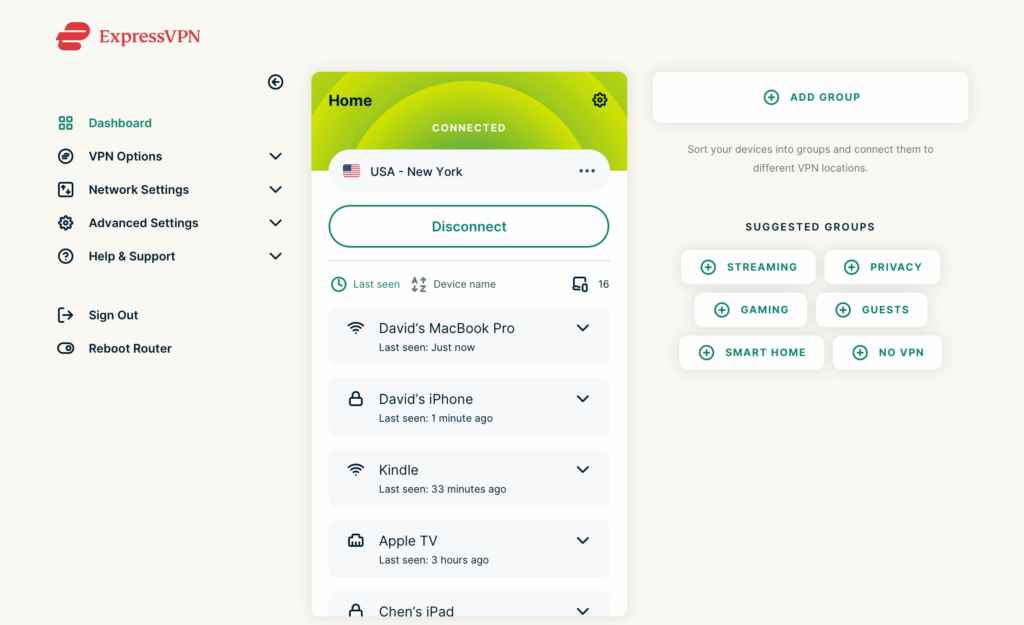

ExpressVPN

Bedst i vores test – det stærkeste valg til streaming

Lightway-protokollen er ExpressVPN’s svar på WireGuard. I hastighedstests beholder den typisk 77-93% af din basishastighed, afhængigt af serverafstand. Det er hurtigt nok til 4K-streaming uden buffering, men NordVPN slår den konsekvent i rå download-hastighed.

Hvor ExpressVPN vinder er brugervenlighed. Appen er den simpleste af de tre: én stor forbind-knap, automatisk servervalg, og den virker på 105 lande uden at du behøver rode med indstillinger. TrustedServer-teknologien (RAM-only) blev verificeret af KPMG, og den britiske Jomfruøers jurisdiktion betyder ingen obligatorisk datalogning.

Surfshark

Billigste premium-VPN med ubegrænset antal enheder

Surfshark koster fra ca. 15 kr./md. på en 2-årig plan, hvilket gør den 30-40% billigere end NordVPN og ExpressVPN. Det er den oplagte VPN, hvis prisen vejer tungest.

Den største fordel er ubegrænsede samtidige forbindelser. Hvor NordVPN begrænser dig til 10 og ExpressVPN til 10-14, kan du med Surfshark beskytte hele husstanden: telefoner, laptops, tablets, Smart TV og router, alt sammen på ét abonnement. For familier er det en klar vinder.

Hastigheden er tæt på NordVPN. Tredjepartstest viser downloadhastigheder på 172-188 Mbps (200 Mbps baseline), og WireGuard-protokollen holder forbindelsen stabil. CleanWeb blokerer reklamer og trackere, og Dynamic MultiHop lader dig selv vælge ind- og udgangslande for din dobbelt-VPN-rute.

Den vigtigste forskel til NordVPN er jurisdiktion. Surfshark har hovedkvarter i Holland, som er medlem af 9 Eyes-alliancen. Surfshark’s no-logs-politik er revideret af Deloitte i 2023 og igen i juni 2025, og RAM-only serverne sikrer at data slettes ved genstart. Men for brugere med høje privatlivskrav er Panamas jurisdiktion (NordVPN) eller De Britiske Jomfruøers (ExpressVPN) stærkere.

Kan man bruge en gratis VPN?

Der findes gratis VPN-tjenester, men de fleste har en pris, du bare ikke kan se på fakturaen. En VPN-udbyder betaler for servere, udviklere og vedligeholdelse. Hvis du ikke betaler, gør nogen anden det, og den nogen er ofte annoncører, der køber dine data.

Gratis VPN-skandaler du bør kende

Det er ikke teori. Gratis VPN’er har gentagne gange vist, at de sælger præcis de data, de lover at beskytte:

- SuperVPN (2023): Lækkede over 360 millioner brugerregistreringer, inklusive IP-adresser, e-mails og besøgte websites. Appen havde 100 millioner downloads og markedsførte sig som “no-log.”

- Syv Hong Kong VPN-apps (2020): Afsløret i at dele én server med 1,2 terabyte brugerdata, helt ubeskyttet. Alle syv lovede nul logning.

- Gratis VPN-app (december 2025): Fundet i at høste AI-samtaler fra seks millioner brugere.

Legitime gratis alternativer

Ikke alle gratis VPN’er er svindel. Tre tjenester skiller sig ud, men alle har begrænsninger:

- Proton VPN Free: Den eneste med ubegrænset data. Begrænset til servere i fem lande og kun én enhed ad gangen. Ingen streaming.

- Windscribe: 10 GB data om måneden. Det svarer til cirka en times HD-streaming. Servere i 11 lande.

- PrivadoVPN: 10 GB data og servere i ti lande. God til streaming, men datamængden løber hurtigt tør.

Hvornår er gratis godt nok?

Bruger du kun VPN et par gange om måneden, er Proton VPN Free et fornuftigt valg. Til daglig brug, streaming eller beskyttelse af flere enheder er en betalt tjeneste nødvendig. Med 30 dages pengene-tilbage-garanti hos de fleste premium-udbydere kan du teste uden risiko.

VPN på iPhone og mobil

iOS krypterer ikke din webtrafik. En VPN tilføjer det lag, uanset om du bruger WiFi eller mobildata.

Sådan installerer du VPN på iPhone

- Download appen fra App Store (f.eks. ExpressVPN eller NordVPN)

- Log ind på din konto

- Vælg en server og tryk “Forbind”

Det tager under to minutter. Når VPN’en er aktiv, krypteres al trafik, før den forlader telefonen, og din IP-adresse erstattes med serverens. Det gælder også på Android, hvor processen er den samme via Google Play.

Konklusion

En VPN krypterer din trafik og skjuler din IP-adresse. Det er ikke et magisk skjold, det erstatter hverken antivirus eller sund fornuft, men det lukker det største hul i din daglige internetsikkerhed: at din udbyder og alle på samme netværk kan se, hvad du laver.

Vælg en udbyder med uafhængigt revideret no-log-politik, WireGuard-understøttelse og servere i Danmark. Undgå gratis VPN-apps, medmindre du ved præcis, hvad du giver til gengæld.

FAQ

Det er det samme som på en computer. En VPN-app krypterer al trafik fra din iPhone og sender den gennem en ekstern server. Du downloader appen fra App Store, logger ind og trykker “Forbind.” iOS understøtter WireGuard, IKEv2 og OpenVPN, og de fleste udbydere vælger automatisk den hurtigste protokol. VPN’en kører i baggrunden og beskytter også mobildata, ikke kun WiFi.

Som udgangspunkt ja. En VPN beskytter dig mod sporing fra din internetudbyder, og i Danmark er udbyderne forpligtet til at logge din aktivitet. Hvis den altid er tændt, glemmer du aldrig at slå den til, når det virkelig gælder: netbank, offentligt WiFi, shopping med kreditkort. Moderne VPN-apps bruger under 15% ekstra batteri og sænker hastigheden minimalt med protokoller som WireGuard.

Lidt, men med en god udbyder mærker du det sjældent. Kryptering og omdirigering koster typisk 10-20% af din hastighed, når du vælger en server i samme land. Vælger du en server på den anden side af jorden, kan tabet være større. Til gengæld kan en VPN faktisk forbedre hastigheden, hvis din internetudbyder throttler bestemte typer trafik som streaming eller downloads, fordi udbyderen ikke kan se, hvad du laver.

Din udbyder kan se, at du sender krypteret trafik til én IP-adresse (VPN-serveren), men ikke hvad du laver eller hvilke sider du besøger. Indholdet af din trafik er ulæseligt. Nogle udbydere som Surfshark og NordVPN tilbyder obfuscation (sløring), der får VPN-trafikken til at ligne almindelig HTTPS-trafik, så selv det faktum at du bruger VPN er skjult.

NordVPN er vores #1 valg. Den har danske servere, 6 uafhængige audits af Deloitte, NordLynx-protokollen (baseret på WireGuard) og koster fra 23 kr./md. ExpressVPN scorer højest på streaming med 23 gennemførte audits og KPMG-verifikation, men er dyrere. Surfshark er bedste budget-valg med ubegrænsede enheder og audit af Deloitte fra juni 2025.